Hoe Splunk de Universiteit Maastricht had kunnen helpen

Op kerstavond werd de Universiteit Maastricht getroffen door een ransomware aanval. Er werden 267 servers, waaronder een backup server en 2 werkstations, gecompromitteerd. De universiteit heeft uiteindelijk €197.000 losgeld betaald om de omgeving te herstellen. Op woensdag 5 februari gaf de universiteit een symposium waarin de leerpunten gedeeld werden met het publiek. Het symposium zelf was alleen voor genodigden, maar voor de geïnteresseerden werd een een livestream opgezet via Youtube.

Er zijn in de periode voorafgaand aan de ransomware aanval een aantal activiteiten geweest waar Universiteit Maastricht een lering uit heeft getrokken en deelt met het publiek. In deze blogpost lees je hoe met behulp van Splunk de ransomware aanval mogelijk eerder had kunnen worden gedetecteerd, en mogelijk zelfs voorkomen.

Hoe had Splunk kunnen helpen bij het tijdig detecteren van de aanval?

Splunk heeft een aparte app: “Enterprise Security” welke volledig gericht is op het Security Operations Center (SOC) binnen een organisatie. Niet elke organisatie heeft een SOC of de budgetten voor Enterprise Security. Het goede nieuws is, zonder Enterprise Security maar enkel met Splunk Enterprise kan Splunk al helpen om aanvallen zoals die van 23 december bij Universiteit Maastricht eerder te detecteren en daarmee zelfs te voorkomen.

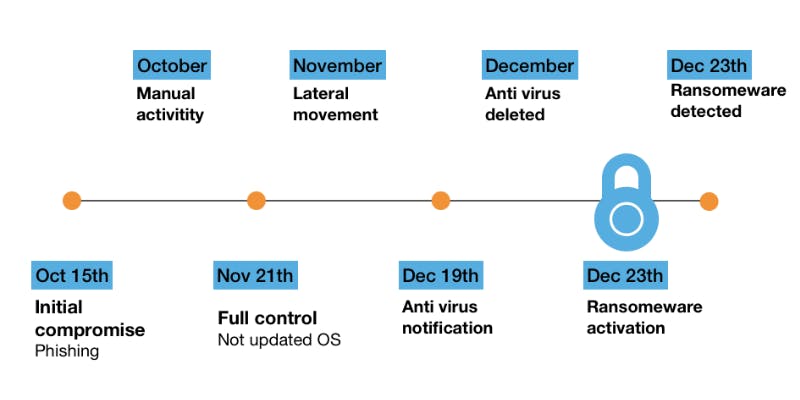

De tijdslijn van de aanval op de universiteit

In de video van de Universiteit laten zij de tijdslijn van de aanval zien. Dit geeft een mooi inzicht in hoe de aanval is uitgevoerd en hieronder lees je per punt hoe Splunk daar bij had kunnen helpen.

Initial compromise: Phishing

Zoals in bovenstaande tijdslijn te zien is begon de aanval met de “initial compromise”, wat bij een ransomware aanval vaak via een phishing mail gaat. Op 15 en 16 oktober heeft de aanvaller meerdere mails met hetzelfde onderwerp verstuurd met daarin een link.

In SMTP logging is altijd de afzender, ontvanger en onderwerp van een e-mail zichtbaar, indien er geen end to end encryption gebruikt wordt is ook de inhoud zelf te monitoren. De inhoud zelf is niet per definitie nodig om dit middels Anomaly Detection inzichtelijk te maken. Anomaly Detection is een optie in Splunk Enterprise en kan gebruikt worden om afwijkend gedrag waar te nemen. Hiermee kan bijvoorbeeld herkend worden wanneer meerdere gebruikers een mail van buitenaf ontvangen met hetzelfde of een vergelijkbaar onderwerp. De phishing mail waarmee deze aanval werd opgestart had daarmee al gevonden kunnen worden.

Full control: Not updated Operating System

Op 21 november verkreeg de aanvaller vervolgens volledige controle over twee servers binnen het netwerk, deze waren niet voorzien van de laatste beveiligingsupdates.

Splunk biedt een aantal Technical Add-Ons (TA’s), waaronder één voor Windows en één voor Unix en Linux. Beide TA’s bieden monitoring voor updates aan, installeer deze TA’s op de systemen in het netwerk om inzicht te verkrijgen. Met deze TA’s kun je in één overzicht de benodigde updates voor de diverse operating systems monitoren.

Lateral movement

Lateral movement is het (geautomatiseerd) verspreiden van gegevens binnen het netwerk, in dit geval de ransomware. Dit kan gebeuren door reguliere applicaties voor de verkeerde doeleinden in te zetten en is daardoor lastig(er) te detecteren. Beheerders gebruiken dezelfde applicaties voor dagelijkse werkzaamheden, maar wat onderscheidt de aanvaller van de beheerder?

Derek King schreef hier in 2018 al een blog over in de serie “Hunting With Splunk: The Basics”, met de titel: Spottings the Sings of Lateral Movement. In zijn blog gaat neemt hij de lezer stap voor stap mee om op basis van Windows Event Logging, welke via de genoemde TA in Splunk geladen is, te analyseren en gebruikelijk verkeer van ongebruikelijk verkeer te onderscheiden.

Anti virus detection

In het geval van Universiteit Maastricht was de aanvaller afhankelijk van bepaalde software om het uitrollen van de ransomware mogelijk te maken. Het anti virus programma detecteerde dit en blokkeerde de software. Echter, doordat de aanvaller volledige controle had over de servers kon de anti virus worden uitgeschakeld om alsnog de ransomware uit te rollen. De eerder genoemde TA’s van Splunk zijn ook in staat om het draaien van services en processen in kaart te brengen. Wordt er een service, zoals de anti-virus, (onverwacht) gestopt, brengt Splunk je hiervan op de hoogte en kunnen (geautomatiseerd) de benodigde vervolgstappen genomen worden. Hiermee had dus eerder gedetecteerd kunnen worden dat de anti-virus werd uitgeschakeld.

Menselijke awareness minstens zo belangrijk

De universiteit geeft te kennen dat de menselijke factor, awareness, het belangrijkst is. Of de medewerkers phishings mails herkennen is lastig in kaart te brengen middels een tool als Splunk, maar wel een belangrijke stop om je netwerk te beschermen tegen aanvallen van buitenaf. Ook het beleid op netwerkscheiding, updates, backups en de rechten op de servers worden genoemd als de belangrijkste geleerde lessen.

Splunk is een tool waarin je verschillende databronnen kunt laten samenkomen, van ongestructureerde logging, tot relationele databases en alles daar tussen in. Splunk biedt de middelen om deze data te correleren en te vertalen naar informatie. Met de verschillende add-ons en standaard functionaliteit van splunk, kun je met deze informatie je organisatie beschermen tegen dit soort ransomware aanvallen.

Bronnen:

https://www.security.nl/posting/642452/Universiteit+Maastricht+werd+besmet+via+phishingmail+en+verouderde+software

https://www.splunk.com/en_us/blog/security/spotting-the-signs-of-lateral-movement.html

Splunkbase: Windows Technical Add-on

Splunkbase: Unix en Linux Technical Add-on